La tecnología cuántica, un campo emergente de la ciencia y la ingeniería, está redefiniendo los paradigmas de la computación, la comunicación y la sensorización. Su aplicación a la seguridad digital es un tema de creciente interés debido a la capacidad de los principios cuánticos para ofrecer niveles de protección hasta ahora inalcanzables o, por el contrario, para plantear amenazas sin precedentes a los sistemas criptográficos actuales. Este artículo explora las diferentes facetas de la tecnología cuántica en el ámbito de la seguridad digital, analizando tanto las oportunidades como los desafíos que presenta.

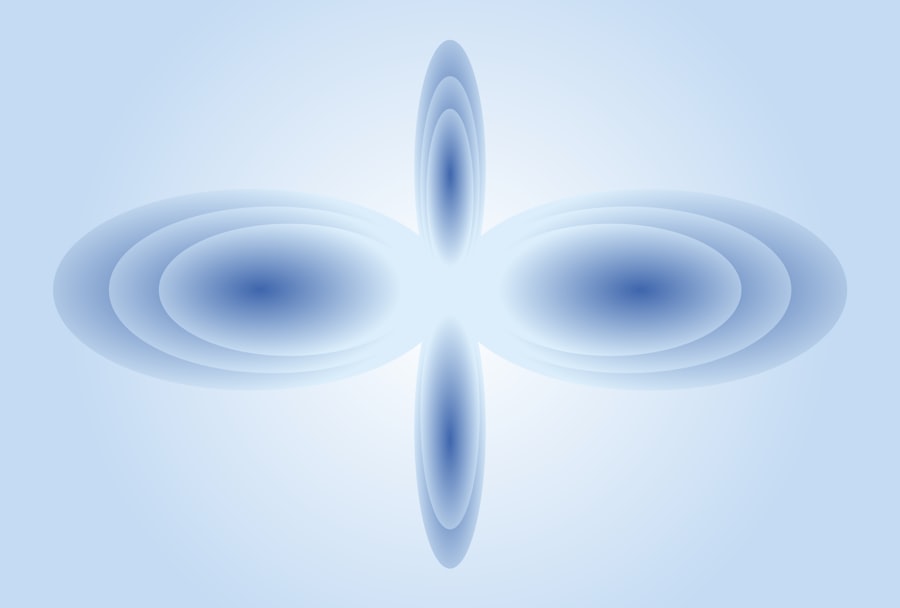

La criptografía cuántica se refiere a la aplicación de los principios de la mecánica cuántica para garantizar la seguridad de la información. A diferencia de la criptografía clásica, que se basa en la complejidad computacional de ciertos problemas matemáticos, la criptografía cuántica fundamenta su seguridad en las leyes fundamentales de la física.

Distribución Cuántica de Claves (QKD)

La Distribución Cuántica de Claves (QKD, por sus siglas en inglés, Quantum Key Distribution) es el área más desarrollada y prometedora de la criptografía cuántica. Permite a dos partes compartir una clave secreta con una seguridad garantizada por las leyes de la física, detectando cualquier intento de interceptación.

Principios Fundamentales de la QKD

La QKD se basa en dos principios clave de la mecánica cuántica: el principio de incertidumbre de Heisenberg y el teorema de no clonación. El principio de incertidumbre establece que no se pueden medir simultáneamente con precisión ciertas pares de propiedades complementarias de una partícula (como la polarización de un fotón). El teorema de no clonación, por su parte, afirma que es imposible crear una copia idéntica de un estado cuántico arbitrario desconocido. Si un espía intenta interceptar la clave, inevitablemente alterará el estado cuántico original, dejando una huella detectable.

Protocolos de QKD

Existen varios protocolos de QKD, siendo el más conocido el protocolo BB84, propuesto por Charles Bennett y Gilles Brassard en 1984. En este protocolo, los fotones, que actúan como portadores de información, se codifican en uno de sus cuatro posibles estados de polarización. El receptor mide los fotones con una base de polarización elegida al azar. Tras la transmisión, las partes comparan públicamente las bases utilizadas para cada fotón y descartan aquellos para los que las bases no coincidieron. La fracción de errores en las mediciones restantes indica la presencia de un espía, permitiendo a las partes abortar la comunicación si el nivel de error es demasiado alto. Otros protocolos incluyen el E91, basado en la superposición cuántica, y los protocolos de variable continua.

Desafíos Tecnológicos y Alcance de la QKD

A pesar de su robustez teórica, la implementación práctica de la QKD se enfrenta a desafíos significativos. La atenuación de la señal fotónica limita el alcance de las transmisiones, requiriendo repetidores cuánticos o redes cuánticas para distancias mayores. La fidelidad de los qubits y la susceptibilidad de los dispositivos cuánticos al ruido y la decoherencia son también obstáculos importantes. Actualmente, las redes QKD se han implementado en entornos de laboratorio y en demostraciones a pequeña escala, con esfuerzos en curso para su despliegue comercial en infraestructuras críticas.

La tecnología cuántica aplicada a la seguridad digital está revolucionando la forma en que protegemos nuestra información en un mundo cada vez más interconectado. Un artículo relacionado que explora cómo la inteligencia artificial generativa está transformando la creatividad digital y su impacto en la seguridad es muy relevante en este contexto. Puedes leer más sobre este tema en el siguiente enlace: Inteligencia artificial generativa: cómo está transformando la creatividad digital.

Amenazas Cuánticas a la Criptografía Actual

Mientras la tecnología cuántica ofrece nuevas herramientas de seguridad, también presenta una amenaza existencial a los sistemas criptográficos que utilizamos hoy en día, que forman la columna vertebral de la seguridad de la información a nivel global.

Ataques Algorítmicos Cuánticos

Los ordenadores cuánticos, una vez que alcancen una escala y estabilidad significativas, tendrán la capacidad de ejecutar algoritmos que son exponencialmente más rápidos que los algoritos clásicos para ciertas clases de problemas. Dos de estos algoritmos, el algoritmo de Shor y el algoritmo de Grover, representan una grave amenaza para la criptografía de clave pública y de clave simétrica, respectivamente.

Algoritmo de Shor

El algoritmo de Shor, desarrollado por Peter Shor en 1994, puede factorizar números grandes en tiempo polinomial y resolver el problema del logaritmo discreto. La seguridad de algoritmos criptográficos ampliamente utilizados, como RSA (Rivest-Shamir-Adleman) y Diffie-Hellman, se basa precisamente en la dificultad computacional de estos problemas para los ordenadores clásicos. Un ordenador cuántico suficientemente potente con el algoritmo de Shor podría romper estas claves en cuestión de horas o minutos, dejando expuesta la información cifrada actualmente. Esto tiene implicaciones profundas para la seguridad de las comunicaciones en línea, las transacciones financieras y la infraestructura digital en general.

Algoritmo de Grover

El algoritmo de Grover, propuesto por Lov Grover en 1996, puede buscar en bases de datos no estructuradas (sin un orden particular) con un speedup cuadrático en comparación con los algoritmos clásicos. Para la criptografía de clave simétrica, como AES (Advanced Encryption Standard), esto implica que la longitud de la clave efectiva se reduciría a la mitad. Por ejemplo, una clave AES de 256 bits, que actualmente se considera muy segura, tendría la misma resistencia que una clave de 128 bits frente a un ataque de fuerza bruta cuántico ejecutado con el algoritmo de Grover. Aunque no es una ruptura tan catastrófica como la del algoritmo de Shor, obliga a considerar el uso de claves de mayor longitud en los sistemas simétricos para mantener un nivel de seguridad comparable.

La Hora de la Recolección y el Descrifrado

Existe el concepto de «cosechar ahora, descifrar después» (harvest now, decrypt later). Esto se refiere a la práctica de interceptar y almacenar grandes volúmenes de datos cifrados hoy en día, con la expectativa de que, una vez que los ordenadores cuánticos sean lo suficientemente potentes, estos datos puedan ser descifrados retroactivamente. Dada la vida útil de los datos sensibles y el período de tiempo estimado para el desarrollo de ordenadores cuánticos a gran escala, esta es una preocupación seria para la seguridad a largo plazo de la información confidencial.

Criptografía Post-Cuántica (PQC): Preparándose para el Futuro

Ante la inminente amenaza de los ordenadores cuánticos, la comunidad criptográfica está trabajando activamente en el desarrollo de la criptografía post-cuántica (PQC, por sus siglas en inglés, Post-Quantum Cryptography). La PQC se refiere a algoritmos criptográficos que se ejecutan en ordenadores clásicos pero que se cree que son resistentes tanto a los ataques clásicos como a los ataques de ordenadores cuánticos.

Enfoques y Categorías de PQC

Diversas líneas de investigación se están explorando en el desarrollo de PQC, y se agrupan generalmente en varias categorías basadas en el problema matemático subyacente que se utiliza para asegurar su robustez.

Criptografía Basada en Retículos

La criptografía basada en retículos (lattices) es una de las áreas más prometedoras de la PQC. Su seguridad se basa en la dificultad de resolver problemas computacionales en retículos de alta dimensión, como el problema del vector más corto (SVP) o el problema del vector más cercano (CVP). Estos problemas son NP-duros y se cree que son resistentes al algoritmo de Shor y de Grover. Ejemplos de esquemas de retículos incluyen Kyber (para establecimiento de claves) y Dilithium (para firmas digitales).

Criptografía Basada en Códigos

La criptografía basada en códigos se fundamenta en la dificultad de decodificar un código lineal general con ruido. El esquema más conocido en esta categoría es el algoritmo de McEliece, que ha resistido ataques durante décadas. Aunque ofrece tamaños de clave relativamente grandes, es considerado uno de los candidatos de PQC más antiguos y confiables.

Criptografía Basada en Hash

La criptografía basada en hash utiliza funciones hash criptográficas de una sola vía para generar firmas digitales. Estas funciones son inherentemente resistentes a los ataques cuánticos, aunque algunos esquemas pueden tener problemas con el tamaño de las firmas o el número de usos. Ejemplos incluyen el esquema XMSS y SPHINCS+.

Criptografía Basada en Isogenias Supersingulares

La criptografía basada en isogenias supersingulares de curvas elípticas es otro enfoque que utiliza matemáticas de alto nivel. Su seguridad se basa en la dificultad de computar isogenias entre curvas elípticas supersingulares, que se cree que también es resistente a los ataques cuánticos.

Estandarización y Transición a la PQC

El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) ha estado liderando un proceso de estandarización para la PQC, evaluando y seleccionando una serie de algoritmos candidatos para su adopción global. Este proceso es crucial para garantizar que los nuevos algoritmos sean seguros, eficientes y compatibles. La transición a la PQC será un esfuerzo masivo que afectará a toda la infraestructura digital mundial, incluyendo software, hardware y protocolos de comunicación.

Computación Cuántica y Detección de Anomalías

Más allá de los problemas de cifrado y descifrado, la computación cuántica puede ofrecer nuevas herramientas para la detección de anomalías y la mejora de la seguridad del sistema en otros aspectos, funcionando como un «policía digital» muy sofisticado.

Aprendizaje Automático Cuántico para la Detección de Amenazas

El aprendizaje automático cuántico (QML, por sus siglas en inglés, Quantum Machine Learning) es un campo emergente que busca aplicar principios cuánticos para mejorar los algoritmos de aprendizaje automático. Esto podría tener aplicaciones significativas en la detección de intrusiones y el análisis de comportamiento anómalo.

Algoritmos Cuánticos para Clasificación de Datos

Los algoritmos QML podrían ser capaces de procesar volúmenes masivos de datos a una velocidad y eficiencia sin precedentes, identificando patrones sutiles que los algoritmos clásicos podrían pasar por alto. Esto es particularmente relevante en la detección de amenazas cibernéticas, donde la capacidad de analizar rápidamente el tráfico de red, los registros del sistema y las interacciones de los usuarios puede ser crucial para identificar ataques avanzados o malware. Un ordenador cuántico podría, por ejemplo, acelerar la detección de firmas de malware o la identificación de comunicaciones maliciosas al mejorar algoritmos de clasificación y agrupación.

Optimización Cuántica para Análisis de Seguridad

La optimización cuántica podría utilizarse para mejorar la eficiencia de los motores de búsqueda de amenazas, la priorización de vulnerabilidades o el diseño de arquitecturas de seguridad más resilientes. Problemas complejos de optimización que son intratables para los ordenadores clásicos podrían resolverse de manera más eficiente con los ordenadores cuánticos, lo que permitiría una gestión de riesgos más proactiva y una respuesta más rápida a los incidentes de seguridad.

Sensores Cuánticos para la Monitorización Segura

Los sensores cuánticos, que explotan fenómenos cuánticos para lograr una sensibilidad y precisión extremas, podrían utilizarse para monitorizar infraestructuras críticas y entornos sensibles, proporcionando una capa adicional de seguridad física y lógica.

Detección de Campo Electromagnético

Sensores cuánticos basados en centros de color de vacantes de nitrógeno en diamante (NV-centers) o atomos atómicos, pueden detectar variaciones extremadamente pequeñas en campos eléctricos y magnéticos. Esto podría emplearse para monitorear el comportamiento de dispositivos electrónicos, detectando espionaje o incluso cambios sutiles en la actividad de un chip que podrían indicar un ataque de canal lateral.

Relojes Atómicos para la Sincronización Segura

Los relojes atómicos, la forma más precisa de relojería cuántica, son esenciales para la sincronización de redes y sistemas de comunicación. Su precisión es crucial para la autenticación de tiempo y la prevención de ataques de repetición o «spoofing» de tiempo, lo que fortalece la integridad de las transacciones y las comunicaciones.

La tecnología cuántica aplicada a la seguridad digital está revolucionando la forma en que protegemos nuestra información en un mundo cada vez más interconectado. Un artículo interesante que complementa este tema es el que explora los mejores smartphones del 2025, donde se discuten las características de seguridad avanzadas que incorporan estos dispositivos. Puedes leer más sobre esto en el siguiente enlace: smartphones del 2025. La combinación de estas innovaciones promete un futuro más seguro para los usuarios.

Integración y Despliegue de Tecnologías Cuánticas en la Seguridad

| Métrica | Descripción | Valor Actual | Unidad |

|---|---|---|---|

| Velocidad de procesamiento cuántico | Capacidad de procesamiento de algoritmos de seguridad en computadoras cuánticas | 1000 | Qubits |

| Tiempo de encriptación cuántica | Duración promedio para encriptar datos usando criptografía cuántica | 0.5 | Segundos |

| Tasa de detección de intrusos | Porcentaje de ataques detectados mediante sistemas de seguridad cuántica | 98 | % |

| Longitud de clave cuántica | Tamaño promedio de las claves generadas por sistemas de distribución cuántica de claves | 256 | Bits |

| Integridad de datos | Porcentaje de datos protegidos contra alteraciones mediante tecnología cuántica | 99.9 | % |

| Latencia en comunicación segura | Tiempo promedio para establecer un canal seguro usando tecnología cuántica | 0.2 | Segundos |

La integración y el despliegue efectivo de las tecnologías cuánticas en los sistemas de seguridad existentes representan un desafío complejo, que requiere una cuidadosa planificación y una sólida comprensión de las implicaciones técnicas y operativas.

Infraestructuras Híbridas Cuántico-Clásicas

Es poco probable que la tecnología cuántica reemplace por completo a la tecnología clásica en el corto o medio plazo. En su lugar, se desarrollarán infraestructuras híbridas donde los componentes cuánticos y clásicos coexistan y se complementen. Esto implica diseñar interfaces y protocolos que permitan la interoperabilidad entre ambos tipos de sistemas.

Redes Cuánticas

El desarrollo de redes cuánticas será fundamental para escalar las capacidades de la criptografía cuántica. Estas redes permitirán la distribución de claves cuánticas entre nodos remotos y en el futuro, posiblemente la interconexión de ordenadores cuánticos. La construcción de estas redes involucrará el uso de fibras ópticas específicas, repetidores cuánticos (para combatir la atenuación de la señal) y en el futuro, enlaces satelitales cuánticos para comunicaciones de larga distancia.

Módulos de Seguridad de Hardware Cuántico (QHSM)

Para garantizar la integridad y confidencialidad de las claves cuánticas, se necesitarán módulos de seguridad de hardware cuántico (QHSM) especializados. Estos dispositivos actuarán como «cajas negras» a prueba de manipulaciones para la generación, almacenamiento y procesamiento de claves cuánticas, protegiéndolas de ataques tanto clásicos como, en la medida de lo posible, cuánticos.

Consideraciones Éticas y Geopolíticas

El avance de la tecnología cuántica en la seguridad digital también plantea importantes consideraciones éticas y geopolíticas. La capacidad de romper la criptografía actual tiene implicaciones profundas para la privacidad individual, la seguridad nacional y el equilibrio de poder global.

La Brecha Cuántica

Existe la preocupación de que una «brecha cuántica» pueda surgir, donde un actor (por ejemplo, un estado nación) desarrolle capacidades cuánticas avanzadas antes que otros, obteniendo una ventaja asimétrica para el espionaje y la guerra cibernética. Esto subraya la importancia de la investigación y colaboración internacional para garantizar un desarrollo y despliegue equitativos de estas tecnologías.

Normativa y Gobernanza

La necesidad de marcos normativos y de gobernanza para la tecnología cuántica es cada vez más apremiante. Esto incluye no solo la estandarización de los algoritmos de PQC, sino también la consideración de cómo regular el acceso y el uso de la computación cuántica potente, así como la protección de los derechos de privacidad en un mundo post-cuántico. La discusión sobre el control de exportaciones de tecnología cuántica y las implicaciones de su uso en conflictos armados ya está en marcha.

En conclusión, la tecnología cuántica está destinada a ser una fuerza transformadora en el ámbito de la seguridad digital. Aunque presenta desafíos imponentes a nuestra infraestructura criptográfica actual, también ofrece soluciones novedosas y más robustas para proteger la información. La transición a la era cuántica en la seguridad requerirá una inversión significativa en investigación y desarrollo, colaboración internacional y una planificación estratégica cuidadosa para garantizar que aprovechamos sus beneficios mientras mitigamos sus riesgos. Es una carrera contra el tiempo, una en la que la inacción no es una opción viable.

FAQs

¿Qué es la tecnología cuántica aplicada a la seguridad digital?

La tecnología cuántica aplicada a la seguridad digital utiliza principios de la mecánica cuántica para proteger la información, ofreciendo métodos avanzados de cifrado y transmisión segura que son prácticamente invulnerables a ataques tradicionales.

¿Cómo mejora la tecnología cuántica la seguridad digital en comparación con los métodos tradicionales?

La tecnología cuántica permite la creación de claves criptográficas que no pueden ser copiadas ni interceptadas sin ser detectadas, gracias a fenómenos como la superposición y el entrelazamiento cuántico, lo que aumenta significativamente la seguridad frente a ataques cibernéticos.

¿Qué es la criptografía cuántica y cómo se utiliza en la seguridad digital?

La criptografía cuántica es un método de cifrado que utiliza partículas cuánticas para generar y distribuir claves secretas de manera segura. Se utiliza principalmente en la distribución cuántica de claves (QKD), que garantiza que cualquier intento de espionaje sea detectado inmediatamente.

¿Cuáles son los principales desafíos para implementar la tecnología cuántica en la seguridad digital?

Los desafíos incluyen la necesidad de infraestructura especializada, la sensibilidad de los sistemas cuánticos a interferencias externas, el alto costo de desarrollo y la integración con sistemas digitales existentes, además de la formación de personal capacitado.

¿Cuándo se espera que la tecnología cuántica sea ampliamente utilizada en la seguridad digital?

Aunque ya existen aplicaciones experimentales y comerciales limitadas, se espera que la adopción masiva de la tecnología cuántica en la seguridad digital ocurra en la próxima década, a medida que se superen los desafíos técnicos y se reduzcan los costos.